今天在分析一款付费的越狱检测屏蔽插件时,发现其就是 KernBypass 的套壳,核心功能都是调用 KernBypass 的代码,上层提供 UI 输入付费购买的卡密,用户想使用 KernBypass 的能力,必须输入正确的卡密才行。

不得不说,这些人的脑子在赚钱这件事情上真的超级灵光。

实际上,KernBypass 方案基本是开源的。最早时,名叫 akusio 的用户在 github 上公布了 KernBypass:

https://github.com/akusio/KernBypass-Public

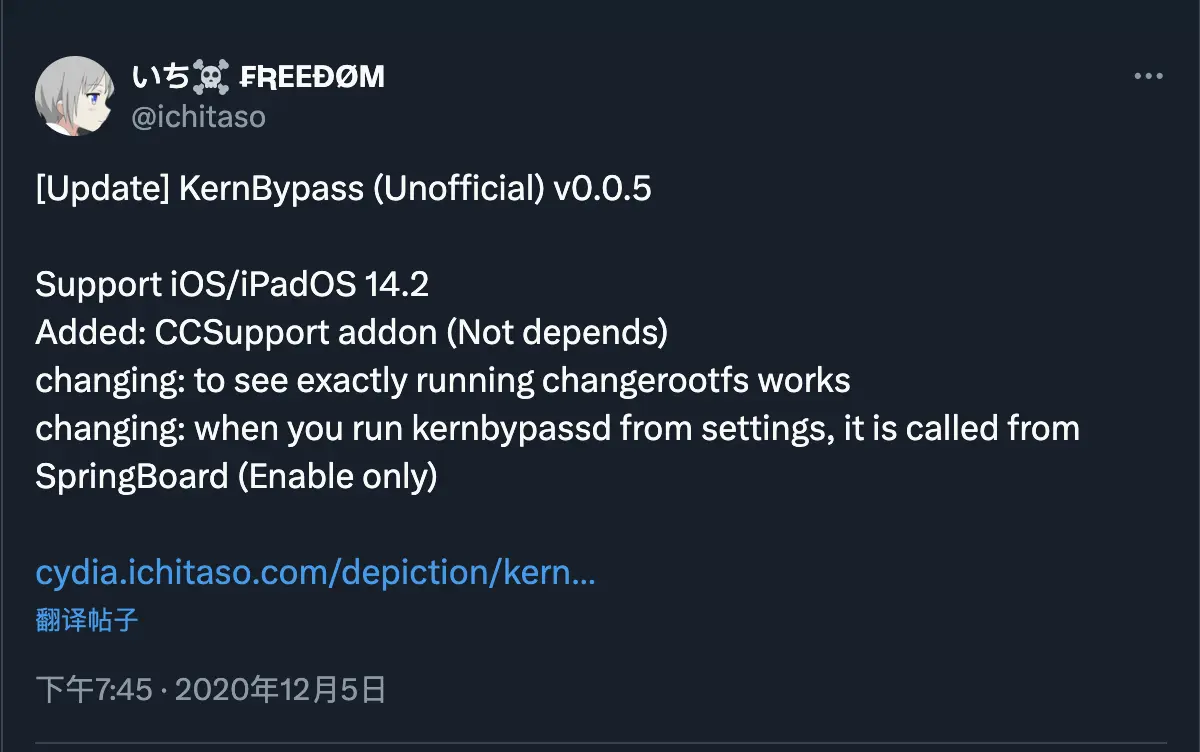

但很快原作者就不再更新了,现在多使用的是由日本开发者 ichitaso 维护的版本:

https://github.com/ichitaso/KernBypass-Unofficial

在 ichitaso 的网站上有详细的使用说明:kernbypass

KernBypass-Unofficial 目前支持 iOS 12 - 14.2,适配 unc0ver、checkra1n、odysseyra1n、Odyssey 越狱方案。

看川在 iPhone 6 Plus、12.4.8、unc0ver 环境验证通过。

确保系统越狱后,打开 Cydia 添加源:https://cydia.ichitaso.com

Setting up KernBypass (Manual)

- If you were using a previous version, be sure to Reboot first.

- In terminal, run su and type your password.

- Run preparerootfs

- Run changerootfs & (don't forget "&").

- Run disown %1

- Done. The changerootfs is now a daemon.

一些版本的 KernBypass 将守护进程的启动自动化,不需要手动执行命令。

Setting up KernBypass (GUI)

Settings -> KernBypass -> Enable KernBypass

KernBypass 原理

启用 KernBypass 后,一个未越狱状态的系统文件将挂载在 /var/MobileSoftwareUpdate/mnt1/ 目录(这个目录理论上可以任意修改),在被启用越狱检测屏蔽的 App 看来,它们的 rootfs 目录就是 mnt1 目录,这样常规的通过检测特征文件等识别越狱状态的方法就失效了。启用 KernBypass 后,不影响常规的 dylib 注入。

留言板